Als ich las, dass es nach Ansicht von David Cameron keine Kommunikation geben dürfe, die von der Regierung nicht einsehbar sei, hielt ich es für eine schlechte Idee eines konservativen britischen Politikers. Heute muss ich jedoch folgenden Satz auf Zeit-Online verdauen:

»Die Behörden in Europa wollen einen Nachschlüssel für jede digitale Tür, die es in der EU gibt.«

Und die deutsche Regierung, die sich noch vor kurzem mit den Federn des Datenschutzes schmücken wollte, sei eifrig dabei Forderungen nach besagtem Nachschlüssel zu unterstützen.

Bis auf Weiteres ist es demnach die beste Idee, vertrauliche Informationen, und wo möglich alle anderen Unterhaltungen, direkt auf dem eigenen Gerät so zu verschlüsseln dass sie nur durch Empfänger_in entschlüsselt werden kann:

»Diesen Baustein [verschlüsselte Kommunikation] wollen die europäischen Regierungen nun durchlöchern und damit weniger tragfähig machen. Umso wichtiger wird die sogenannte Ende-zu-Ende-Verschlüsselung, also das Sichern der Nachricht auf dem eigenen Gerät mit Hilfe von Programmen wie Pretty Good Privacy. Die Pläne der EU greifen nur die Verschlüsselung bei den Providern an, sichert jeder Nutzer selbst, ist das nicht ohne Weiteres zu knacken.«

Wie die eigene E-Mail-Kommunikation verschlüsselt werden kann, erläuterte ich kürzlich in dem Artikel ›E-Mails verschlüsseln‹.

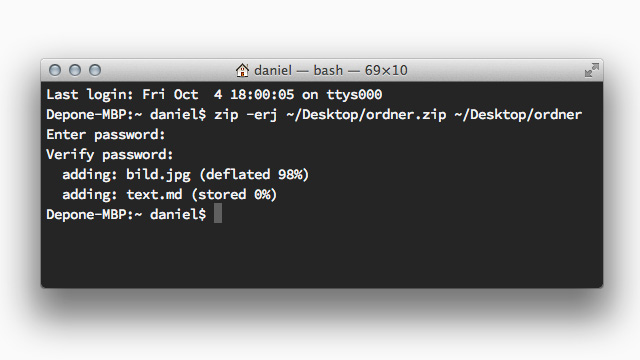

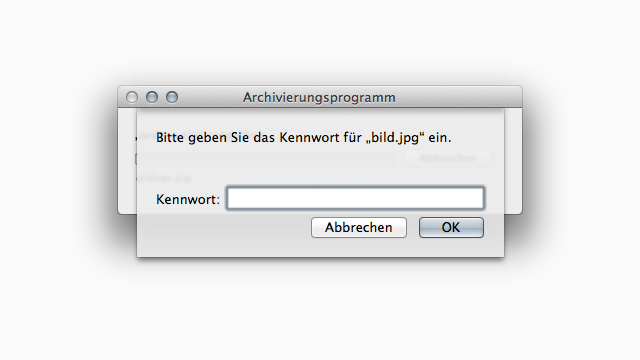

Mit der Option

Mit der Option